Books are still added to the database

we apologize for any inconvenience caused by titles and descriptions not showing correctly

urls are also being prepared

any requested book url will be given the priority

Thank you for your understanding

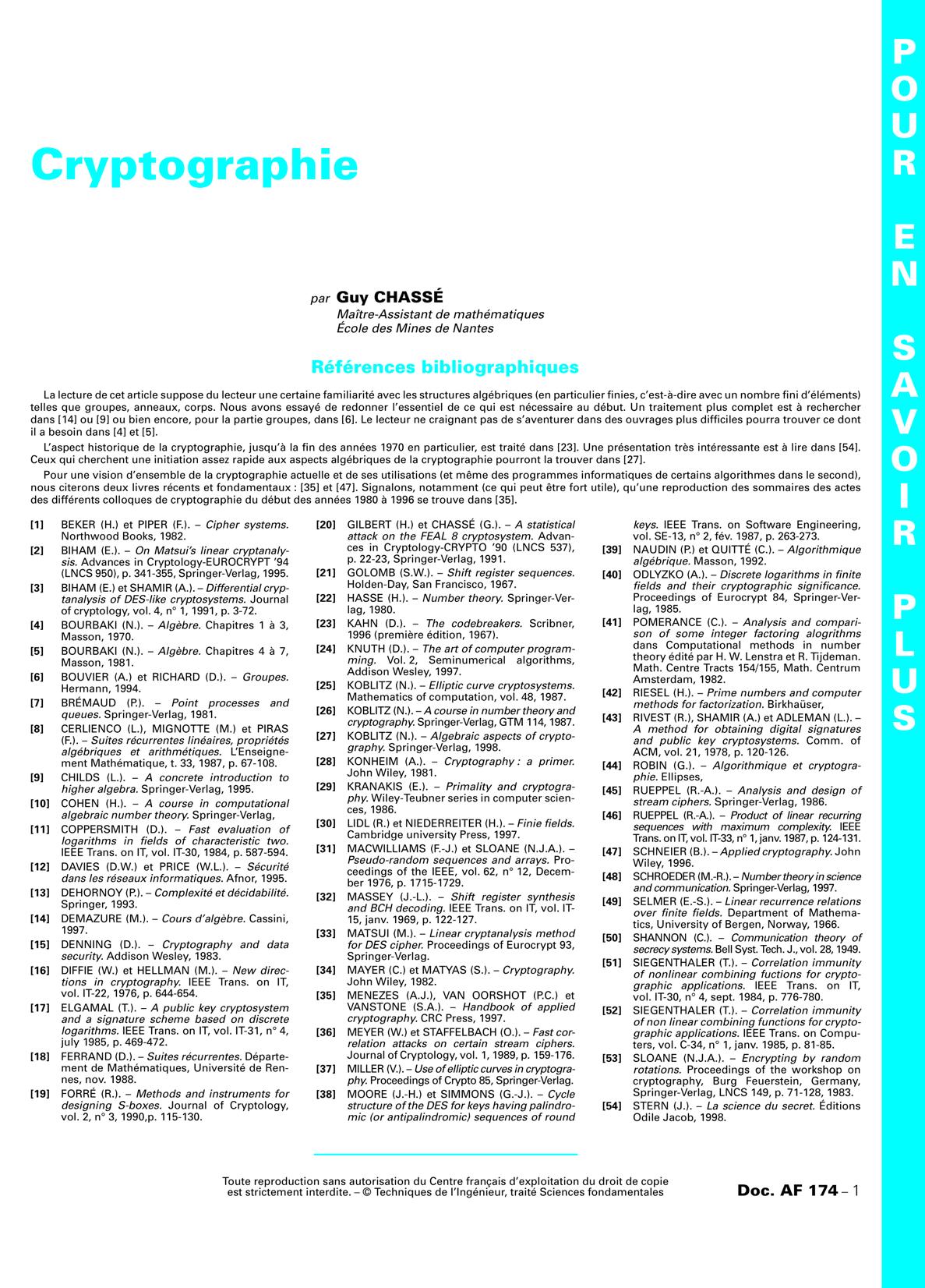

Toute reproduction sans autorisation du Centre français d’exploitation du droit de copie est strictement interdite. − © Techniques de l’Ingénieur, traité Sciences fondamentales Doc. AF 174 − 1 P O U R E N S A V O I R P L U S Cryptographie par Guy CHASSÉ Maître-Assistant de mathématiques École des Mines de Nantes Références bibliographiques La lecture de cet article suppose du lecteur une certaine familiarité avec les structures algébriques (en particulier finies, c’est-à-dire avec un nombre fini d’éléments) telles que groupes, anneaux, corps. Nous avons essayé de redonner l’essentiel de ce qui est nécessaire au début. Un traitement plus complet est à rechercher dans [14] ou [9] ou bien encore, pour la partie groupes, dans [6]. Le lecteur ne craignant pas de s’aventurer dans des ouvrages plus difficiles pourra trouver ce dont il a besoin dans [4] et [5]. L’aspect historique de la cryptographie, jusqu’à la fin des années 1970 en particulier, est traité dans [23]. Une présentation très intéressante est à lire dans [54]. Ceux qui cherchent une initiation assez rapide aux aspects algébriques de la cryptographie pourront la trouver dans [27]. Pour une vision d’ensemble de la cryptographie actuelle et de ses utilisations (et même des programmes informatiques de certains algorithmes dans le second), nous citerons deux livres récents et fondamentaux : [35] et [47]. Signalons, notamment (ce qui peut être fort utile), qu’une reproduction des sommaires des actes des différents colloques de cryptographie du début des années 1980 à 1996 se trouve dans [35]. [1] BEKER (H.) et PIPER (F.). – Cipher systems. Northwood Books, 1982. [2] BIHAM (E.). – On Matsui’s linear cryptanaly- sis. Advances in Cryptology-EUROCRYPT ’94 (LNCS 950), p. 341-355, Springer-Verlag, 1995. [3] BIHAM (E.) et SHAMIR (A.). – Differential cryp- tanalysis of DES-like cryptosystems. Journal of cryptology, vol. 4, n° 1, 1991, p. 3-72. [4] BOURBAKI (N.). – Algèbre. Chapitres 1 à 3, Masson, 1970. [5] BOURBAKI (N.). – Algèbre. Chapitres 4 à 7, Masson, 1981. [6] BOUVIER (A.) et RICHARD (D.). – Groupes. Hermann, 1994. [7] BRÉMAUD (P.). – Point processes and queues. Springer-Verlag, 1981. [8] CERLIENCO (L.), MIGNOTTE (M.) et PIRAS (F.). – Suites récurrentes linéaires, propriétés algébriques et arithmétiques. L’Enseigne- ment Mathématique, t. 33, 1987, p. 67-108. [9] CHILDS (L.). – A concrete introduction to higher algebra. Springer-Verlag, 1995. [10] COHEN (H.). – A course in computational algebraic number theory. Springer-Verlag, [11] COPPERSMITH (D.). – Fast evaluation of logarithms in fields of characteristic two. IEEE Trans. on IT, vol. IT-30, 1984, p. 587-594. [12] DAVIES (D.W.) et PRICE (W.L.). – Sécurité dans les réseaux informatiques. Afnor, 1995. [13] DEHORNOY (P.). – Complexité et décidabilité. Springer, 1993. [14] DEMAZURE (M.). – Cours d’algèbre. Cassini, 1997. [15] DENNING (D.). – Cryptography and data security. Addison Wesley, 1983. [16] DIFFIE (W.) et HELLMAN (M.). – New direc- tions in cryptography. IEEE Trans. on IT, vol. IT-22, 1976, p. 644-654. [17] ELGAMAL (T.). – A public key cryptosystem and a signature scheme based on discrete logarithms. IEEE Trans. on IT, vol. IT-31, n° 4, july 1985, p. 469-472. [18] FERRAND (D.). – Suites récurrentes. Départe- ment de Mathématiques, Université de Ren- nes, nov. 1988. [19] FORRÉ (R.). – Methods and instruments for designing S-boxes. Journal of Cryptology, vol. 2, n° 3, 1990,p. 115-130. [20] GILBERT (H.) et CHASSÉ (G.). – A statistical attack on the FEAL 8 cryptosystem. Advan- ces in Cryptology-CRYPTO ’90 (LNCS 537), p. 22-23, Springer-Verlag, 1991. [21] GOLOMB (S.W.). – Shift register sequences. Holden-Day, San Francisco, 1967. [22] HASSE (H.). – Number theory. Springer-Ver- lag, 1980. [23] KAHN (D.). – The codebreakers. Scribner, 1996 (première édition, 1967). [24] KNUTH (D.). – The art of computer program- ming. Vol. 2, Seminumerical algorithms, Addison Wesley, 1997. [25] KOBLITZ (N.). – Elliptic curve cryptosystems. Mathematics of computation, vol. 48, 1987. [26] KOBLITZ (N.). – A course in number theory and cryptography. Springer-Verlag, GTM 114, 1987. [27] KOBLITZ (N.). – Algebraic aspects of crypto- graphy. Springer-Verlag, 1998. [28] KONHEIM (A.). – Cryptography : a primer. John Wiley, 1981. [29] KRANAKIS (E.). – Primality and cryptogra- phy. Wiley-Teubner series in computer scien- ces, 1986. [30] LIDL (R.) et NIEDERREITER (H.). – Finie fields. Cambridge university Press, 1997. [31] MACWILLIAMS (F.-J.) et SLOANE (N.J.A.). – Pseudo-random sequences and arrays. Pro- ceedings of the IEEE, vol. 62, n° 12, Decem- ber 1976, p. 1715-1729. [32] MASSEY (J.-L.). – Shift register synthesis and BCH decoding. IEEE Trans. on IT, vol. IT- 15, janv. 1969, p. 122-127. [33] MATSUI (M.). – Linear cryptanalysis method for DES cipher. Proceedings of Eurocrypt 93, Springer-Verlag. [34] MAYER (C.) et MATYAS (S.). – Cryptography. John Wiley, 1982. [35] MENEZES (A.J.), VAN OORSHOT (P.C.) et VANSTONE (S.A.). – Handbook of applied cryptography. CRC Press, 1997. [36] MEYER (W.) et STAFFELBACH (O.). – Fast cor- relation attacks on certain stream ciphers. Journal of Cryptology, vol. 1, 1989, p. 159-176. [37] MILLER (V.). – Use of elliptic curves in cryptogra- phy. Proceedings of Crypto 85, Springer-Verlag. [38] MOORE (J.-H.) et SIMMONS (G.-J.). – Cycle structure of the DES for keys having palindro- mic (or antipalindromic) sequences of round keys. IEEE Trans. on Software Engineering, vol. SE-13, n° 2, fév. 1987, p. 263-273. [39] NAUDIN (P.) et QUITTÉ (C.). – Algorithmique algébrique. Masson, 1992. [40] ODLYZKO (A.). – Discrete logarithms in finite fields and their cryptographic significance. Proceedings of Eurocrypt 84, Springer-Ver- lag, 1985. [41] POMERANCE (C.). – Analysis and compari- son of some integer factoring alogrithms dans Computational methods in number theory édité par H. W. Lenstra et R. Tijdeman. Math. Centre Tracts 154/155, Math. Centrum Amsterdam, 1982. [42] RIESEL (H.). – Prime numbers and computer methods for factorization. Birkhaüser, [43] RIVEST (R.), SHAMIR (A.) et ADLEMAN (L.). – A method for obtaining digital signatures and public key cryptosystems. Comm. of ACM, vol. 21, 1978, p. 120-126. [44] ROBIN (G.). – Algorithmique et cryptogra- phie. Ellipses, [45] RUEPPEL (R.-A.). – Analysis and design of stream ciphers. Springer-Verlag, 1986. [46] RUEPPEL (R.-A.). – Product of linear recurring sequences with maximum complexity. IEEE Trans. on IT, vol. IT-33, n° 1, janv. 1987, p. 124-131. [47] SCHNEIER (B.). – Applied cryptography. John Wiley, 1996. [48] SCHROEDER (M.-R.). – Number theory in science and communication. Springer-Verlag, 1997. [49] SELMER (E.-S.). – Linear recurrence relations over finite fields. Department of Mathema- tics, University of Bergen, Norway, 1966. [50] SHANNON (C.). – Communication theory of secrecy systems. Bell Syst. Tech. J., vol. 28, 1949. [51] SIEGENTHALER (T.). – Correlation immunity of nonlinear combining fuctions for crypto- graphic applications. IEEE Trans. on IT, vol. IT-30, n° 4, sept. 1984, p. 776-780. [52] SIEGENTHALER (T.). – Correlation immunity of non linear combining functions for crypto- graphic applications. IEEE Trans. on Compu- ters, vol. C-34, n° 1, janv. 1985, p. 81-85. [53] SLOANE (N.J.A.). – Encrypting by random rotations. Proceedings of the workshop on cryptography, Burg Feuerstein, Germany, Springer-Verlag, LNCS 149, p. 71-128, 1983. [54] STERN (J.). – La science du secret. Éditions Odile Jacob, 1998.